主机发现

1 | 网络连接( netstat -ano) |

内网IP收集

1 | ping c段 |

利用NETBIOS发现主机

1 | 1.nbtstat(Windows自带命令) |

扫描指定网段的主机名和网络开放共享

1 | nbtscan.exe 192.168.100.1/24 |

工作组/域下基础信息收集

- 主机信息收集

- 搜集本地敏感文件

- 域信息收集

主机信息收集

1 | 权限(提权、虚拟机)whoami /all |

内网定位

人员定位

- 内部邮箱(X-Originating-IP)Bloodhound

- 人力资源名单

- 查找域管进程

文件定位

- 特定部门、人员机器及特定部门文件服务器

- 检查访问记录

- SMB共享/FTP/Database

收集用户配置中搜集明文密码 - Windows

Windows无人值守文件

常用目录

1

2

3

4

5

6C:\unattend.xml

C:\Windows\Panther\Unattend.xml

C:\Windows\Panther\Unattend\Unattend.xml

C:\Windows\system32\sysprep.inf

C:\Windows\system32\sysprep\sysprep.xml

post/windows/gather/enum_unattend自动登录

1

2

3

4

5

6

7

8

9reg query "HKLM\SOFTWARE\Microsoft\Windows NT\Currentversion\Winlgon"

HTTP 401(.htpasswd)

web.conf

config.php

tomcat-users.xml

WEB-INF/Web.xml

conn.asp

C:\Windows\Microsoft.NET\Framework64\v4.0.30319\Config\Web.config

C:\inetpub\wwwroot\web.config收集用户配置中搜集明文密码 - Windows Command

发现包含password文件

1

2

3findstr /si password *.txt

findstr /si password *.xml

findstr /si password *.ini搜素常用配置文件

/s:显示当前或指定目录中所有文件

/b:显示文件名和扩展名

1 | dir /b /s unattend.xml |

域信息收集

- 域用户、本地用户、SYSTEM

- 查找DC

- 访问域Tips

- LDAP信息收集

域用户\本地用户\SYSTEM

1 | 域用户 |

域内信息收集

- 收集域内域控制器信息

- 收集域控上域用户登录日志信息

- 收集域内所有用户名以及全名、备注等信息

- 收集域内工作组信息

- 收集域管理员账号信息

- 收集域内网段划分信息

- 收集域内组织单位信息

查找域控制器

1 | net group "Domain Controllers" /domain |

非域机器访问DC

1 | 注: 将攻击机DNS设置为域控制器 |

LDAP查询工具

1 | ADSI 编辑器 adsiedit.msc |

LDAP 语法

1 | 用与号(&)表示的 AND 运算符 |

相关对象重要属性

1 | 计算机对象比较重要的属性有 |

LDAP信息收集-dsquery

1 | 查询所有用户 |

LDAP信息收集-Adfind

1 | 查询所有用户AdFind.exe -default -f "(sAMAccountType=805306368)" sAMAccountName displayname |

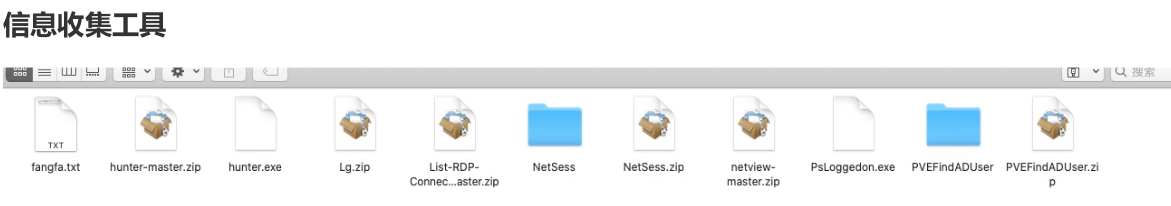

信息收集工具

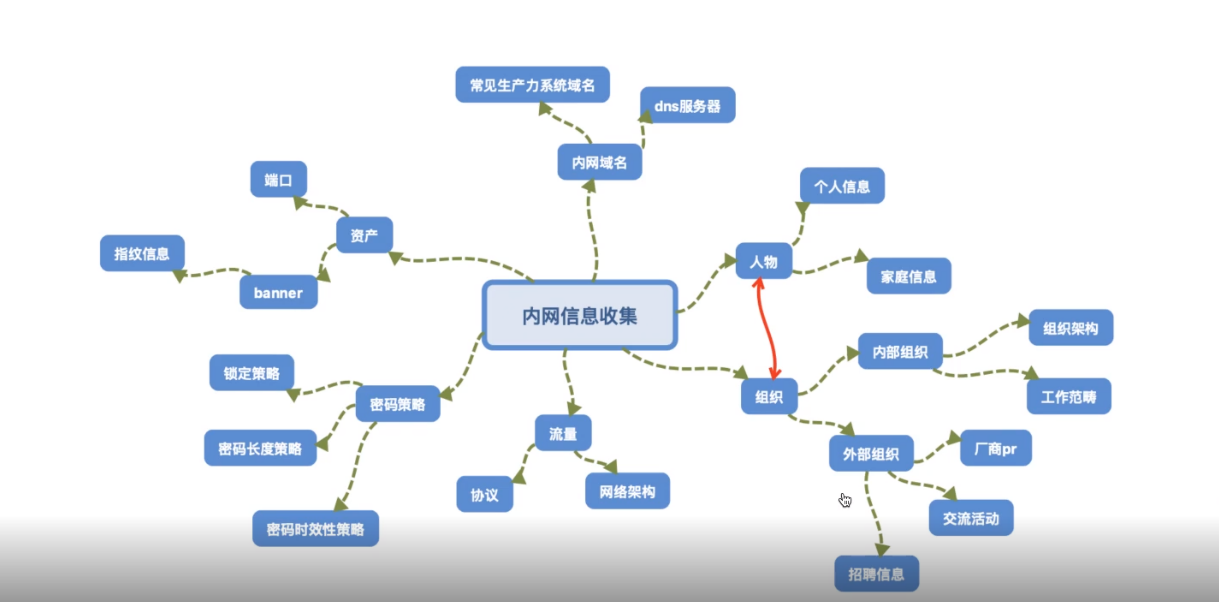

内网其他信息收集